Theo báo cáo từ CloudSEK, kẻ tấn công với biệt danh "rose87168" đã tận dụng lỗ hổng CVE-2021-35587 tồn tại trong Oracle Access Manager (một phần của bộ công cụ Oracle Fusion Middleware) để truy cập trái phép vào hệ thống đăng nhập của Oracle. Đây là lỗ hổng cho phép thực thi mã từ xa mà không cần xác thực, từng được đánh giá là có mức độ nguy hiểm cao từ năm 2021.

Dữ liệu bị đánh cắp bao gồm Java KeyStore (JKS), mật khẩu LDAP được mã hóa, khóa bảo mật JPS và cả thông tin đăng nhập một lần (SSO). Những thông tin này vốn được sử dụng để xác thực trong môi trường doanh nghiệp, nếu rơi vào tay hacker có thể dẫn đến rủi ro truy cập trái phép vào hệ thống nội bộ, đánh cắp tài sản trí tuệ hoặc làm gián đoạn hoạt động vận hành.

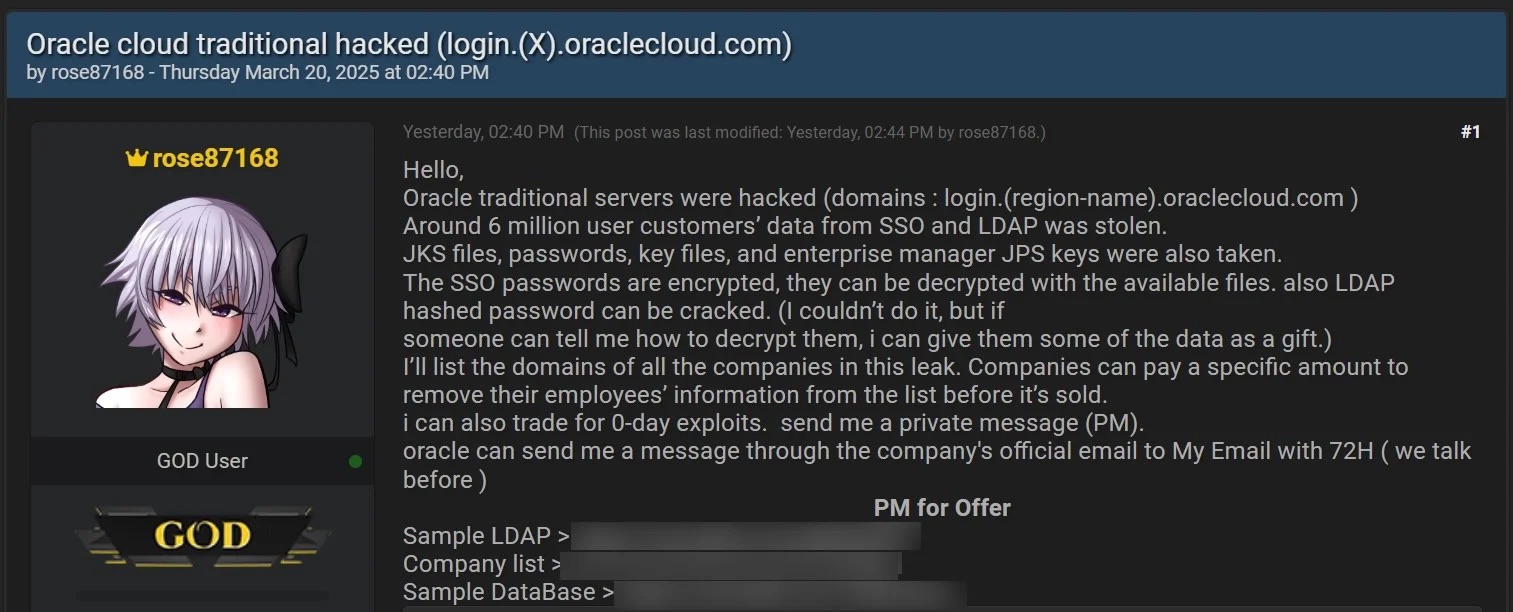

Hacker công bố một phần dữ liệu lấy được từ hệ thống Oracle Cloud

Ảnh: CHỤP MÀN HÌNH

Theo Hackread, tin tặc không chỉ rao bán các dữ liệu trên diễn đàn ngầm, mà còn yêu cầu tiền chuộc từ những tổ chức bị ảnh hưởng để đổi lấy việc xóa dữ liệu. Kẻ tấn công thậm chí còn kêu gọi cộng đồng giúp giải mã mật khẩu bị mã hóa để gây áp lực với nạn nhân. CloudSEK nhận định vụ việc có thể ảnh hưởng đến 140.000 khách hàng, phần lớn là doanh nghiệp sử dụng Oracle Cloud để triển khai ứng dụng và lưu trữ dữ liệu nhạy cảm.

Cơ quan An ninh mạng và Cơ sở hạ tầng Mỹ (CISA) đã phát cảnh báo về khả năng lạm dụng lỗ hổng này và khuyến nghị các tổ chức áp dụng bản vá lỗi ngay lập tức nếu chưa triển khai. CISA cũng đưa CVE-2021-35587 vào danh sách lỗ hổng đang bị khai thác tích cực từ cuối năm 2022.

Về phía mình, Oracle phủ nhận sự cố có liên quan đến Oracle Cloud Infrastructure (OCI), cho rằng dữ liệu bị rò rỉ đến từ các máy chủ cũ không còn hoạt động, không liên quan đến nền tảng OCI hiện tại. Tuy nhiên, CloudSEK nói một số khách hàng xác nhận mẫu dữ liệu bị tung lên mạng thực sự khớp với thông tin đăng nhập hợp lệ mà họ đang sử dụng.