Trong báo cáo về mã độc mã hóa dữ liệu tống tiền (ransomware) 2025, hãng bảo mật Kaspersky cho biết, tuy số lượng lây nhiễm ransomware có giảm nhưng mức độ nguy hiểm và lượng người bị ảnh hưởng tăng lên.

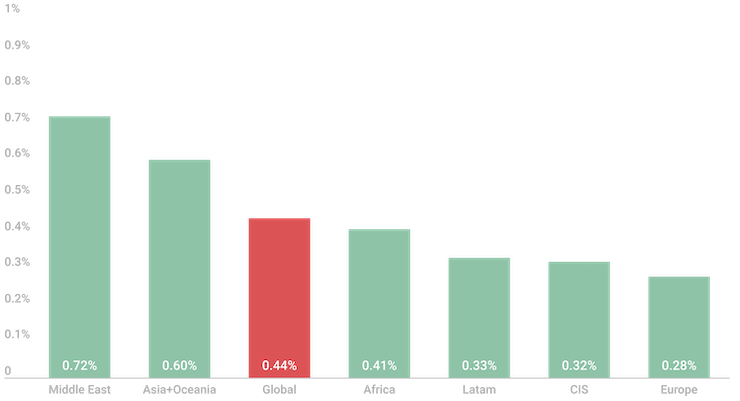

Cụ thể, theo dữ liệu của Kaspersky Security Network, số lượng phát hiện ransomware đã giảm 18% từ năm 2023 đến năm 2024 - từ 5.715.892 xuống còn 4.668.229. Tuy nhiên, tỷ lệ người dùng bị ảnh hưởng bởi các cuộc tấn công phần mềm tống tiền đã tăng nhẹ 0,44%. Những kẻ tấn công thường không phân phối loại phần mềm độc hại này trên quy mô lớn mà ưu tiên các mục tiêu có giá trị cao.

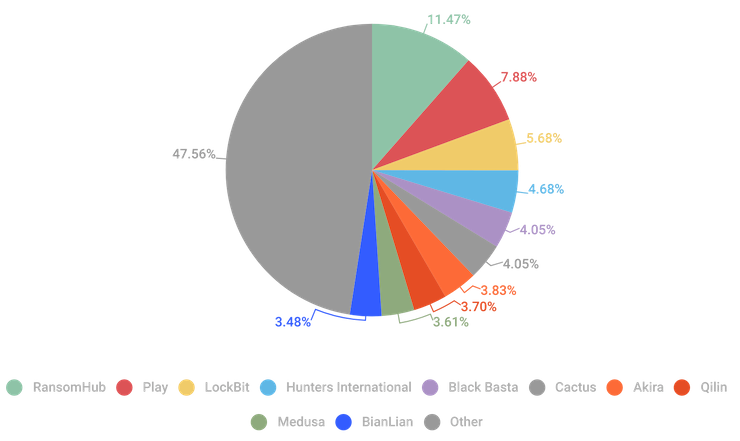

Các nhóm tội phạm mạng tấn công bằng ransomware, dẫn đầu là RansomHub.

"Đại dịch" ransomware

Bộ phận Ứng cứu An ninh mạng Toàn cầu của Kaspersky (GERT) cho biết, có đến 41,6% trong số các sự cố an ninh mạng năm 2024 có liên quan đến phần mềm tống tiền, tăng so với 33,3% vào năm 2023. Mã độc tống tiền nhắm mục tiêu cụ thể có khả năng vẫn là mối đe dọa chính đối với các tổ chức trên toàn thế giới.

Báo cáo cho thấy một số xu hướng đáng chú ý liên quan ransomware trong giai đoạn 2024 - 2025:

Cho thuê mã độc ransomware để chia lợi nhuận

Các nhóm tội phạm mạng cung cấp loại ransomware đến các băng nhóm "chân rết" để tạo ra các mạng lưới tấn công mạng và đòi tiền chuộc. Lợi nhuận thu được từ tống tiền chia có tỉ lệ cao, gồm tỷ lệ 90% cho băng nhóm và 10% cho chủ sở hữu ransomware.

Tấn công các nền tảng khác bên cạnh Windows

Nhiều cuộc tấn công ransomware vẫn nhắm vào các hệ thống chạy trên Windows do hệ điều hành này được sử dụng rộng rãi trong môi trường doanh nghiệp. Kiến trúc của Windows kết hợp với các lỗ hổng trong phần mềm như giao thức máy tính từ xa (RDP) và các hệ thống chưa vá lỗi, khiến nó trở thành mục tiêu chính cho các tệp thực thi ransomware.

Bên cạnh đó, dạng tấn công vào bên thứ ba là các trình điều khiển được chứng thực chữ ký số bởi một tổ chức uy tín hoặc Microsoft. Các trình điều khiển này có quyền hoạt động sâu trong hệ thống nhưng lại mang lỗ hổng có thể bị khai thác, theo đó kẻ tấn công tránh được các lớp phòng vệ kiểm tra bảo mật của Windows.

Tuy nhiên, trong những năm gần đây, một số nhóm tấn công như RansomHub và Akira đã đa dạng hóa mục tiêu phát triển các biến thể ransomware nhắm đến các hệ thống Linux và VMware, đặc biệt là trong môi trường đám mây và ảo hóa khi các tổ chức áp dụng các thiết lập đám mây và hệ thống lai.

Số lượng nạn nhân giảm, số tiền nạn nhân phải trả tăng lên

Theo Chainalysis, tổng các khoản trả tiền chuộc dữ liệu nộp cho ransomware đã giảm đáng kể vào năm 2024 xuống còn khoảng 813,55 triệu USD, giảm 35% so với mức kỷ lục 1,25 tỷ USD vào năm 2023.

Đáng chú ý, Sophos báo cáo rằng, khoản thanh toán tiền chuộc trung bình đã tăng từ hơn 1,5 triệu USD vào năm 2023 lên gần 4 triệu USD vào năm 2024, phản ánh xu hướng ransomware nhắm mục tiêu vào các tổ chức lớn hơn với nhu cầu cao hơn.

Báo cáo trên cũng nhấn mạnh rằng nhiều tổ chức đã phải trả tiền chuộc để lấy lại dữ liệu của họ.

Thay đổi chiến thuật tống tiền, tăng mức độ và đối tượng liên quan

Đây là xu hướng nguy hiểm nghiêm trọng, gây ra tổn thất rất lớn cho các tổ chức doanh nghiệp là nạn nhân của ransomware. Cụ thể, một số nhóm tội phạm mạng không chỉ tống tiền khi mã hóa dữ liệu, chúng còn khai thác dữ liệu nhạy cảm chiếm dụng được để làm đòn bẩy mở rộng các mối đe dọa cho các bên thứ ba như khách hàng, đối tác, nhà cung cấp… của nạn nhân. Chúng có thể bán dữ liệu kinh doanh nhạy cảm cho các bên khác để tối ưu hóa nguồn lợi.

Các cuộc tấn công ransomware có mục tiêu

Chúng nhắm vào các tổ chức được xác định để gây gián đoạn và tối ưu mức trả tiền lên tối đa, tập trung vào các mục tiêu có giá trị cao như bệnh viện, tổ chức tài chính và cơ quan chính phủ.

Đối với ransomware tấn công phổ thông, chúng thường lây lan đại trà thông qua lừa đảo qua mạng hoặc các thiết bị gắn ngoài như USB hay ổ cứng. Chúng thường ảnh hưởng đến các doanh nghiệp nhỏ hoặc cá nhân có khả năng phòng thủ yếu hơn.

Dẫn chứng là vào tháng 3/2025, nhóm NightSpire tấn công EmoTrans - một công ty hậu cần phục vụ các ngành công nghiệp quan trọng ở Chile như khai thác mỏ, nông nghiệp và thương mại quốc tế. Hay nhóm "đàn anh" RansomHub làm ngưng trệ hoạt động của các văn phòng hãng Kawasaki tại châu Âu trong tháng 9/2024. Gần nhất, trong tuần đầu tiên tháng 4/2025, ransomware họ Qilin đã tấn công 45 công ty.

Châu Á - Thái Bình Dương có tỉ lệ bị ransomware tấn công cao hơn mức trung bình toàn cầu.

Thế hệ ransomware mạnh hơn, thông minh hơn nhờ AI

Các nhóm tội phạm mạng năm qua liên tục bị các tổ chức an ninh quốc tế châu Âu, Mỹ hay Đức triệt phá và đánh mạnh vào mạng lưới của chúng, ngăn cản nhiều chiến dịch rải thảm và tấn công bằng ransomware. Dù vậy, lợi nhuận khổng lồ khiến các băng nhóm tiếp tục tìm cách cải tiến, bằng chứng là LockBit 3.0 ra đời. Băng nhóm hoạt động mạnh nhất là RansomHub cũng khởi động lại các hoạt động vào đầu tháng 4/2025, sau một thời gian tạm lắng.

Song song đó, các mã nguồn ransomware được tu bổ thêm các công cụ. Thậm chí, nhóm FunkSec chuyên tấn công vào các tổ chức tài chính và giáo dục, công nghệ còn tận dụng AI để phát triển thêm sức mạnh cho ransomware, tránh bị phát hiện.

Khuyến cáo đến các doanh nghiệp và tổ chức

Theo Kaspersky, để chống lại ransomware hiệu quả vào năm 2025, các tổ chức và cá nhân phải áp dụng chiến lược phòng thủ nhiều lớp để giải quyết các chiến thuật đang phát triển của các nhóm như FunkSec, RansomHub và các nhóm khác tận dụng AI.

Kaspersky khuyến cáo nên ưu tiên phòng ngừa chủ động thông qua việc vá lỗi và quản lý lỗ hổng. Nhiều cuộc tấn công ransomware khai thác các hệ thống chưa vá lỗi, vì vậy các tổ chức nên triển khai các công cụ quản lý bản vá tự động để đảm bảo cập nhật kịp thời cho hệ điều hành, phần mềm và trình điều khiển.

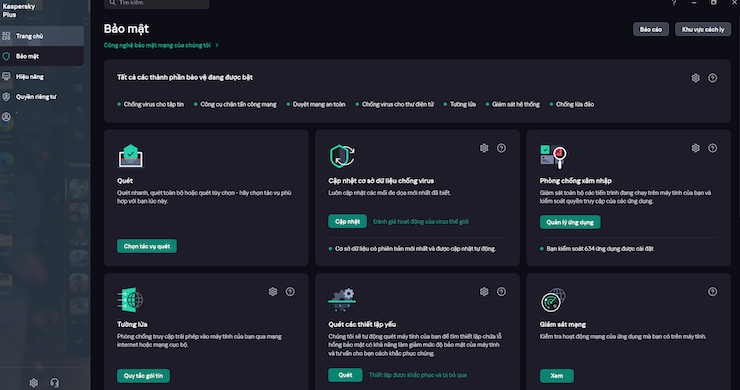

Hệ thống phòng vệ nhiều lớp, nhiều công cụ an ninh của Kaspersky Plus.

Theo ông Ngô Trần Vũ - Công ty NTS Security, việc bật chức năng Vulnerable Driver Blocklist của Windows trong phần Device Security - Core isolation là rất quan trọng để ngăn chặn các cuộc tấn công dạng BYOVD. Việc người dùng Windows thường xuyên cập nhật các bản vá của Windows cùng các bản cập nhật vá lỗi của những phần mềm cài trên máy là rất quan trọng.

Với doanh nghiệp nên thường quét các lỗ hổng và ưu tiên các lỗi có mức độ nghiêm trọng cao, đặc biệt là trong các phần mềm được sử dụng rộng rãi như Microsoft Exchange hoặc VMware ESXi. "Doanh nghiệp nhỏ có thể tận dụng song song giải pháp Kaspersky Plus kết hợp cùng Windows Security để gia tăng bảo vệ nhiều lớp, chống mã độc và ngăn khai thác lỗ hổng cũng như bảo vệ dữ liệu tốt hơn", ông Vũ khuyến nghị.