Các nhà nghiên cứu bảo mật tại SEQRITE Labs vừa phát hiện một chiến dịch tấn công mạng có độ tinh vi cao, đặt tên là “Operation Hanoi Thief”. Chiến dịch này đặc biệt nhắm vào các phòng ban công nghệ thông tin và tuyển dụng nhân sự tại Việt Nam, sử dụng một chiêu thức phổ biến nhưng hiệu quả: ngụy trang mã độc dưới dạng hồ sơ xin việc (CV).

Được phát hiện lần đầu vào ngày 3/11, chiến dịch này khai thác sự thiếu cảnh giác của người dùng bằng cách gửi hàng loạt email đính kèm mã độc. Mục tiêu cuối cùng của tin tặc là xâm nhập vào mạng nội bộ của doanh nghiệp, chiếm quyền kiểm soát hệ thống, từ đó đánh cắp dữ liệu khách hàng và bí mật kinh doanh có giá trị.

Cách thức lây lan mã độc tinh vi

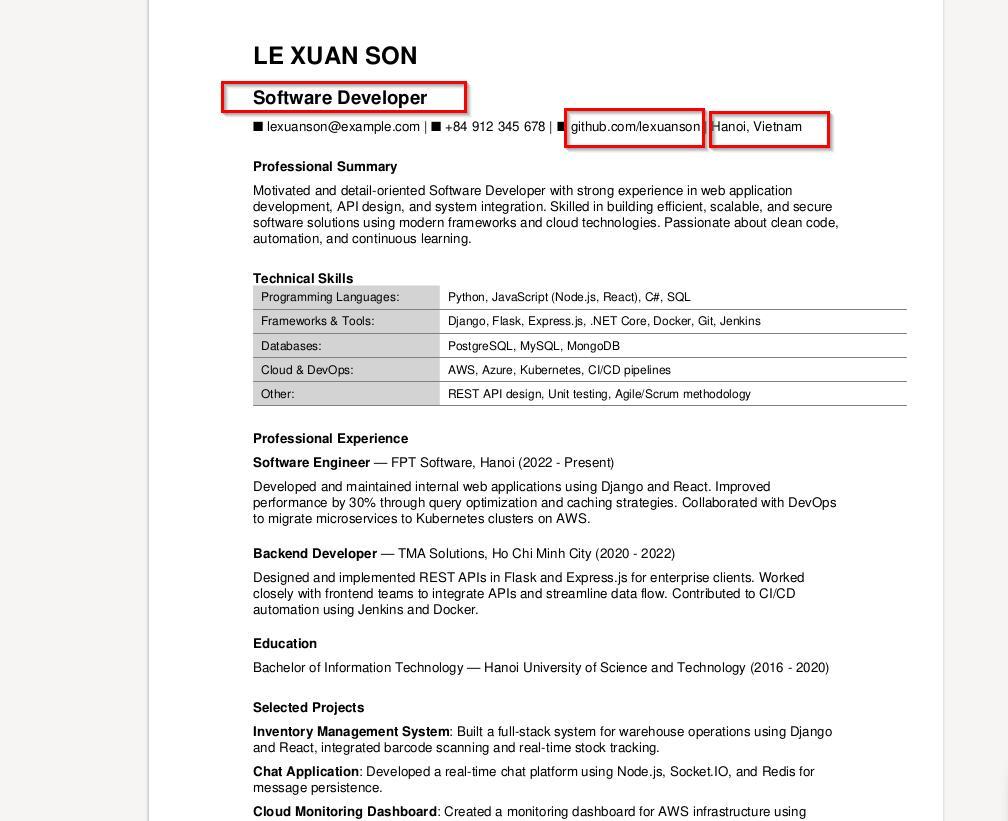

Theo các chuyên gia bảo mật, kẻ tấn công đã gửi email hồ sơ xin việc với file đính kèm mang tên “Le Xuan Son CV.zip”. Khi giải nén, bên trong tập tin nén chứa hai file: một file có tên “CV.pdf.lnk” và file còn lại là “offsec-certified-professional.png”.

Do được ngụy trang bằng biểu tượng của file PDF và PNG, người dùng dễ dàng lầm tưởng đây là một bộ hồ sơ bình thường. Khi người dùng nhấp vào file LNK, nó sẽ kích hoạt virus LOTUSHARVEST – một loại mã độc được thiết kế chuyên biệt để thu thập thông tin nhạy cảm như mật khẩu, lịch sử truy cập và sau đó gửi về máy chủ của tin tặc.

Theo thông tin từ GBHackers, CV giả mạo này đến từ Hà Nội và thậm chí có một tài khoản GitHub được tạo từ năm 2021. Tuy nhiên, các nhà nghiên cứu phát hiện tài khoản này hoàn toàn trống rỗng, không hề đăng tải bất cứ thông tin nào, cho thấy nhiều khả năng nó chỉ được tạo ra để phục vụ cho chiến dịch tấn công.

Ba giai đoạn của quy trình tấn công

Quá trình tấn công được các chuyên gia phân tích diễn ra theo ba giai đoạn phức tạp để qua mặt các lớp bảo mật.

Giai đoạn 1: Kích hoạt LNK và vượt qua kiểm soát cơ bản. Sau khi người dùng mở file LNK, tập tin này sẽ kích hoạt một lệnh đặc biệt thông qua công cụ ftp.exe có sẵn trong Windows. Đây là một kỹ thuật cũ, ít phổ biến, giúp mã độc có thể vượt qua các lớp kiểm soát bảo mật cơ bản.

Giai đoạn 2: Trích xuất và che giấu. Hệ thống ban đầu vẫn bị đánh lừa rằng đây là file PDF thông thường. Tuy nhiên, phân tích sâu hơn cho thấy một đoạn mã độc đã được chèn ẩn ngay trước phần mở đầu của file PDF. Mã độc này lập tức hoạt động bằng cách đổi tên công cụ certutil.exe có sẵn trong Windows để tránh bị phát hiện, đồng thời trích xuất dữ liệu chứa gói file độc hại cuối cùng. Sau đó, dòng lệnh tiếp tục đổi tên file thành “CV-Nguyen-Van-A.pdf” để tạo vỏ bọc đáng tin cậy. Tiếp theo, nó trích xuất và giải mã file có tên “MsCtfMonitor.dll”, sau đó đặt vào thư mục C:\ProgramData.

Giai đoạn 3: Chiếm quyền điều khiển và đánh cắp dữ liệu. Kẻ tấn công sao chép file ctfmon.exe từ System32 vào cùng thư mục. Bằng cách này, tin tặc khai thác kỹ thuật chiếm quyền điều khiển thứ tự DLL (DLL sideloading), buộc hệ thống chạy file độc hại thay vì chương trình thông thường. Cuối cùng, mã độc LOTUSHARVEST được kích hoạt để thực hiện việc đánh cắp thông tin.

Các dữ liệu bị đánh cắp bao gồm thông tin đăng nhập được lưu trữ trên các trình duyệt Chrome và Edge, cùng với 20 URL gần nhất người dùng truy cập, bao gồm cả siêu dữ liệu liên quan. Tất cả dữ liệu này được mã độc truyền đi qua API WinINet của Windows, chuyển về cơ sở hạ tầng của hacker. Phần mềm còn tinh vi thêm tên máy tính và tên người dùng vào dữ liệu để tạo hồ sơ nhận dạng trên máy chủ.

Các biện pháp phòng chống tấn công DLL Sideloading

Việc phòng chống cần được tiếp cận theo hướng đa lớp, kết hợp giữa kỹ thuật, quản lý hệ thống và nâng cao nhận thức người dùng.

Kiểm soát Ứng dụng (Application Control) và áp dụng Danh sách Trắng (Whitelisting) là biện pháp hiệu quả nhất, giúp chặn mã độc bằng cách chỉ cho phép các ứng dụng và tệp tin từ nguồn đáng tin cậy được thực thi, đồng thời hạn chế quyền thực thi các tệp từ các thư mục rủi ro như Downloads hoặc Temp.

Song song bên cạnh đó, việc thực thi Nguyên tắc Đặc quyền tối thiểu (Principle of Least Privilege) giúp giới hạn khả năng mã độc lây lan và thực hiện các lệnh quản trị hệ thống. Tổ chức cần triển khai các giải pháp bảo mật Endpoint Detection and Response (EDR) để liên tục giám sát hành vi, phát hiện kịp thời các hoạt động bất thường như tải DLL từ vị trí không chuẩn hoặc các nỗ lực đổi tên tệp hệ thống để che giấu.

Cuối cùng, không thể thiếu vai trò của Đào tạo Nhận thức Bảo mật nhằm trang bị cho nhân viên khả năng nhận diện và tránh mở các email lừa đảo (phishing), đặc biệt là các tệp đính kèm rủi ro như .lnk, .zip hoặc các tài liệu yêu cầu bật Macro, vì đây là bước khởi đầu cho hầu hết các chiến dịch tấn công như “Operation Hanoi Thief”.